Se puede comprobar fácilmente que no sólo es un sistema muy inseguro, sino que puede albergar un Nuclear Exploit Kit, redirigiendose a las víctimas (visitantes) a rutas que contienen un Teslacrypt ransomware.

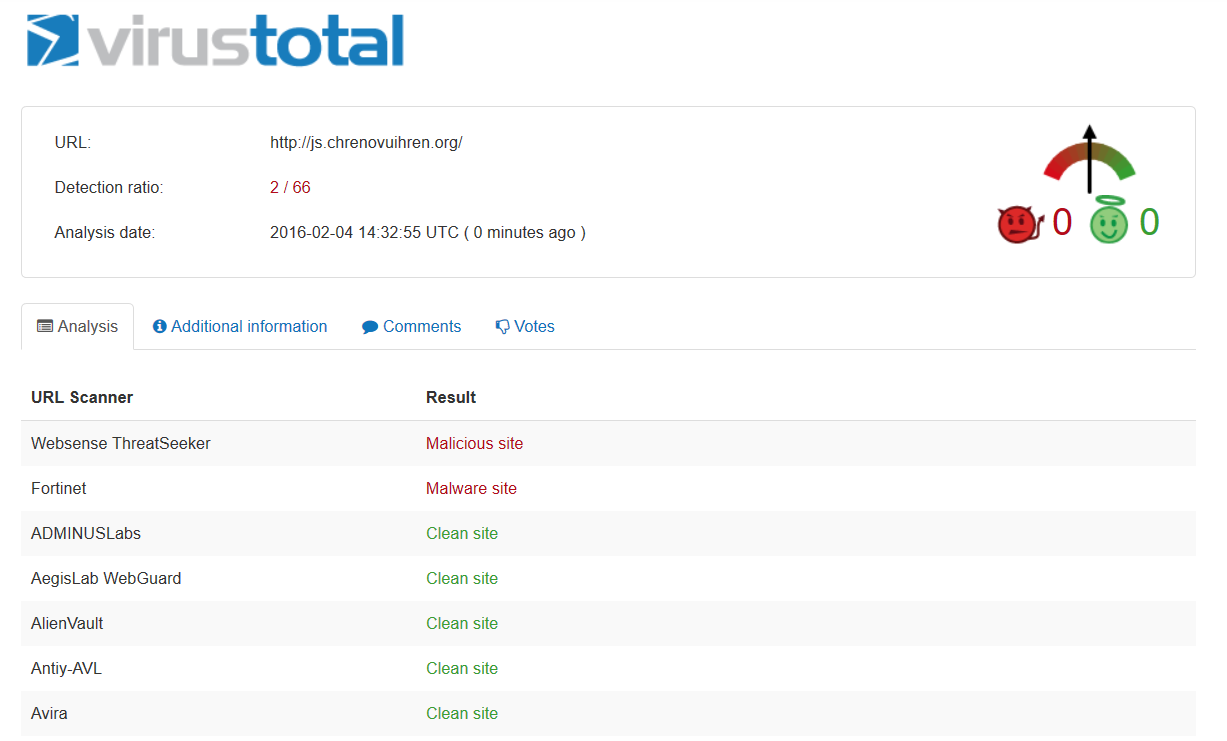

Según un análisis del equipo de Heimdal Security, los atacantes consiguen infectar los websites con javascript ofuscado, redirigiendo a los clientes a un dominio "chrenovuihren" (http:// js[.]chrenovuihren [.] Org / mobile /? Id = [campaign ID] & keyword = [coded ID] ) a través de varios servidores.

El exploit kit afecta al cliente a través de Adobe Flash Player, Adobe Reader, Internet Explorer y Silverlight, por lo que a través de estos softwares cubren un gran rango de clientes.

Los servidores identificados como Nuclear gateways por Heimdal Security son:

159,203.24 [.] 40

164,132.80 [.] 71

162,243.77 [.] 214

Por el momento el equipo ha identificado un total de 85 dominios que están siendo usados activamente por el momento, y seguramente la lista siga creciendo y cambiando.

Alertan además de que el código actual del exploit no es fácilmente detectable por los antivirus, según ellos, en la página de VirusTotal sólo 2 de 66 códigos maliciosos con el exploit han sido detectados.